QH88 - Khuyến Mãi Khai Xuân Đón Lộc

GIỚI THIỆU QH88

Nhà cái uy tín, triệu người tin tưởng

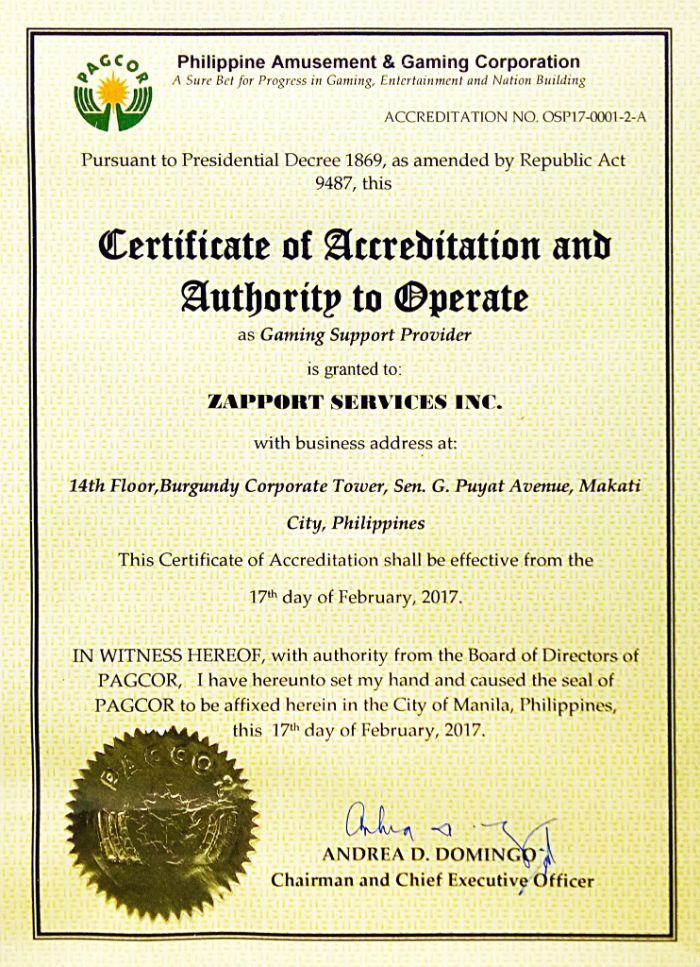

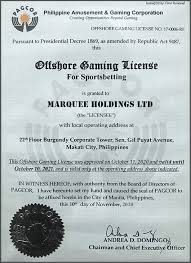

Giấy phép kinh doanh, bảo đảm quyền lợi

Hợp tác bền vững, phát triển lâu dài

Đầu tư chiến lược, lợi nhuận cực khủng

GAME CÁ CƯỢC QH88

QH88 ✔️ Link QH88 Đăng Nhập Tặng 100k Mới Nhất Hôm Nay

QH88 Trang Cá Cược Hàng Đầu Châu Á có hơn 10 năm kinh nghiệm hoạt động, là một trong những công ty game an toàn, chất lượng cao và uy tín hàng đầu tại Việt Nam, có hàng trăm nghìn hội viên đăng ký. Các sản phẩm game chủ đạo của QH88 phải kể đến như xổ số, đá gà, game bài, nổ hũ, tài xỉu… Và đặc biệt nhất là các trò chơi live casino, người dùng có thể chơi trực tiếp trên sóng live, vừa được ngắm gái xinh, vừa được giải trí kiếm tiền thì còn gì tuyệt vời hơn.

Ngoài việc chú trọng phát triển các sản phẩm game, QH88 còn rất đầu tư trong hạng mục chăm sóc khách hàng, minh chứng rõ nhất trong việc này là tại đây, có rất nhiều các kênh hỗ trợ chăm sóc khách hàng, và đều được hoạt động 24/7, chỉ cần anh em liên hệ là sẽ có người hỗ trợ ngay lập tức.